当ブログの内容は筆者の経験と知識に基づいていますが、AWSのサービスおよび認定試験は定期的にアップデートされています。もし記事に誤りや古い情報がある場合、お手数ですが「コメント」や「お問い合わせ」からお知らせいただければ幸いです。読者の皆様からの貴重なフィードバックを歓迎しており、正確かつ有益な情報を提供できるよう努めてまいります。

どうぞよろしくお願いいたします。

Amazon VPCとは

概要

Amazon Virtual Private Cloud (Amazon VPC)とは、AWSクラウド内に独立したプライベートネットワーク空間を作成できるサービスです。

通常、AWS上のインフラストラクチャ(ハードウェア)はユーザー全体で共有されていますが、VPCではユーザー毎に論理的に分離された仮想ネットワークを構築することができます。この仮想ネットワークは、データセンターで運用されていた従来のネットワークのように扱えますが、AWSのスケーラブルなインフラストラクチャを利用できるという大きなメリットがあります。

特徴

以下にVPCの主要なコンポーネントについてまとめます。

サブネット

サブネットは、VPC内のIPアドレスの範囲を定義し、AWSリソースが配置されるネットワークセグメントです。

VPCやサブネットは、CIDR(Classless Inter-Domain Routing:サイダー)ブロックと呼ばれるIPアドレスの範囲で定義されます。例えば、10.0.1.0/24というCIDRブロックは、10.0.1.0から10.0.1.255までの256個のIPアドレスを含みます。

VPC内のサブネットは、「パブリックサブネット」と「プライベートサブネット」の2つの主要なタイプに分類されます。

パブリックサブネットは、インターネットへのアウトバウンドおよびインバウンドトラフィックが可能なサブネットです。通常、パブリックIPアドレスがリソースに割り当てられており、インターネットゲートウェイへのルートがルートテーブルに追加されています。

一方でプライベートサブネットは、インターネットへの直接的なアクセスがないサブネットであり、プライベートIPアドレスがリソースに割り当てられています。プライベートサブネット外へアクセスするためには、NATゲートウェイやVPCエンドポイントを経由する必要があります。

ルートテーブル

ルーティングとは、サブネット内のトラフィックがどの方向に送信されるかを決定するプロセスです。

VPCでは、ルートテーブルがこのルーティングを管理します。ルートテーブルは、宛先IPアドレスと次の転送先(ネクストホップ)のマッピングを保持しており、サブネットに関連付けます。

インターネットゲートウェイ

インターネットゲートウェイは、VPC内のリソースがインターネットと通信するためのゲートウェイです。インターネットゲートウェイはVPCにアタッチします。

VPCフローログ

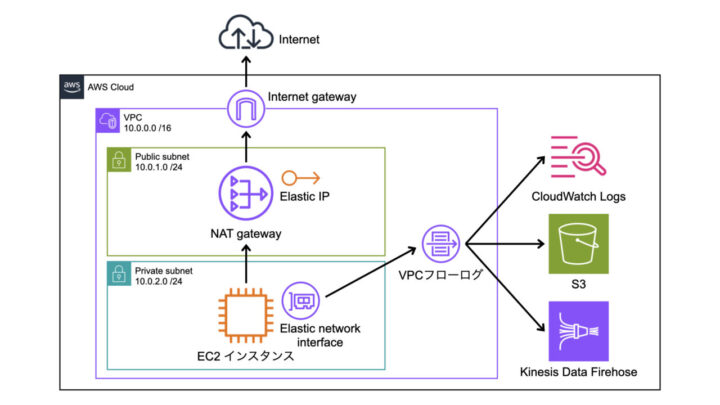

VPC内のトラフィックは、VPCフローログでキャプチャすることができます。

キャプチャしたログの転送先としては、CloudWatch Logs、S3、またはAmazon Data Firehoseを選択できます。

フローログレコードの例を以下に示します。

2 999999999999 eni-0123456789abc 10.0.0.100 10.0.0.200 20641 22 6 20 4249 1418530010 1418530070 ACCEPT OKこの例では、「10.0.0.100」から「10.0.0.200」へのSSH(宛先ポート 22) がACCEPT(許可)されています。

その他

その他のVPCの機能は以下の記事へまとめています。

まとめ

Amazon VPCは、AWSクラウド環境でのネットワーク設定を細かく管理できる強力なツールです。特に、セキュリティやネットワーク設計において、Amazon VPCの知識は必須です。

参考

・AWS公式ガイド

https://docs.aws.amazon.com/ja_jp/vpc/latest/userguide/what-is-amazon-vpc.html

https://docs.aws.amazon.com/ja_jp/vpc/latest/userguide/flow-logs-records-examples.html

【AWS認定試験対策 サービス一覧】

【AWS各サービス概要一覧】

【おすすめの参考書】

リンク先からご購入いただき、サイト運営をご支援いただけますと幸いです…

コメント